Rate this post

Nếu bạn mới bắt đầu về bảo mật CNTT, bạn có thể tự hỏi, bạn thậm chí bắt đầu từ đâu với quy trình bảo mật dữ liệu của một tổ chức.

Có sẵn các frameworks có thể cung cấp cho bạn một số thông tin này. Một trong những thách thức với điều này là mọi tổ chức sẽ chỉ khác một chút.

Các bài viết liên quan:

Ví dụ: tổ chức của bạn có thể có các yêu cầu riêng về bảo mật dựa trên ngành nghề công việc mà bạn đang làm. Có thể có các quy định và tuân thủ mà bạn phải tuân theo và trong nội bộ, sẽ có một bộ công cụ và chính sách bảo mật hoàn toàn khác so với những gì bạn có thể thấy ở một tổ chức khác.

Có nhiều frameworks bảo mật mà bạn có thể sử dụng để giúp hướng dẫn bạn đi xuống đường dẫn cụ thể này.

Các frameworks này có thể giúp bạn hiểu các quy trình bảo mật khác nhau có sẵn và chúng có thể giúp bạn hiểu những gì bạn cần làm để tuân theo các quy trình cụ thể đó.

10 kiểm tra Bảo mật nguồn mở hàng đầu

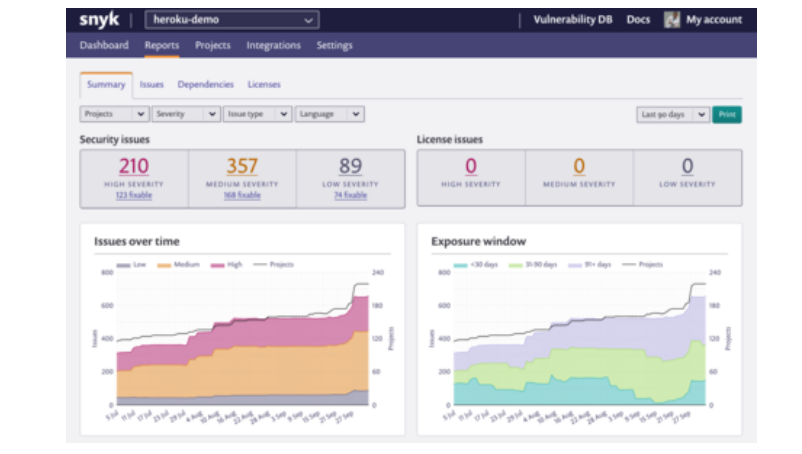

Snyk là một nền tảng bảo mật mã nguồn mở tự động phát hiện các lỗ hổng và tăng tốc sửa chữa trong suốt quá trình phát triển của bạn. Với nó, bạn có thể bảo mật tất cả các thành phần của ứng dụng gốc đám mây hiện đại trong một nền tảng duy nhất.

Nó có tính năng phân tích mã ngữ nghĩa theo thời gian thực, học hỏi AI liên tục, nó cũng tích hợp tính năng bảo mật ứng dụng gốc đám mây trong mọi nhóm phát triển.

Snyk được cấp phép theo giấy phép Apache.

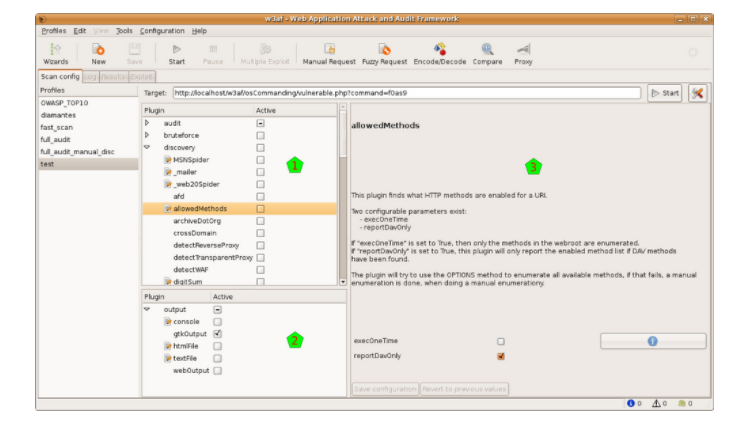

W3af là một frameworks kiểm tra và tấn công. Nó là một trình quét bảo mật ứng dụng web miễn phí để tạo một frameworks giúp bạn bảo mật các ứng dụng web của mình bằng cách tìm và khai thác tất cả các lỗ hổng của ứng dụng web.

Nó giúp các nhà phát triển và người kiểm tra thâm nhập xác định và khai thác các lỗ hổng trong ứng dụng web của họ.

Frameworks w3af được xây dựng bằng Python để dễ sử dụng và được cấp phép theo GPLv2.0.

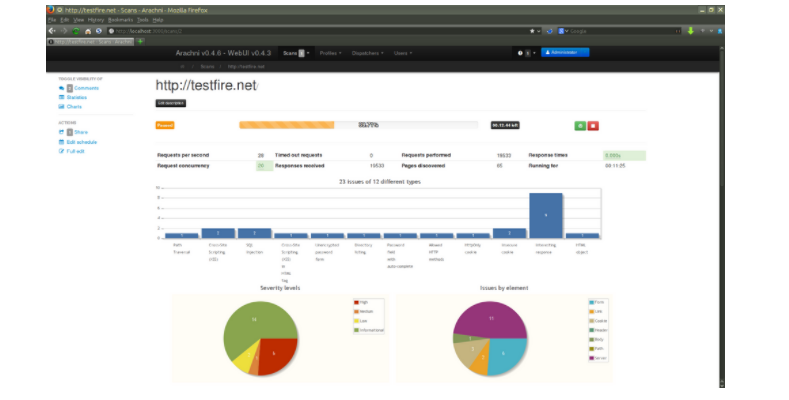

Arachni là một frameworks Ruby mã nguồn mở và miễn phí. Đây là một khung quét bảo mật ứng dụng web hoàn chỉnh, tập trung vào việc giúp người kiểm tra thâm nhập và quản trị viên đánh giá tính bảo mật của các ứng dụng web hiện đại.

Nó đa nền tảng, hỗ trợ tất cả các hệ điều hành chính (MS Windows, Mac OS X và Linux).

Nó được cấp phép theo giấy phép GPL-2.0 và được viết bằng ngôn ngữ Ruby.

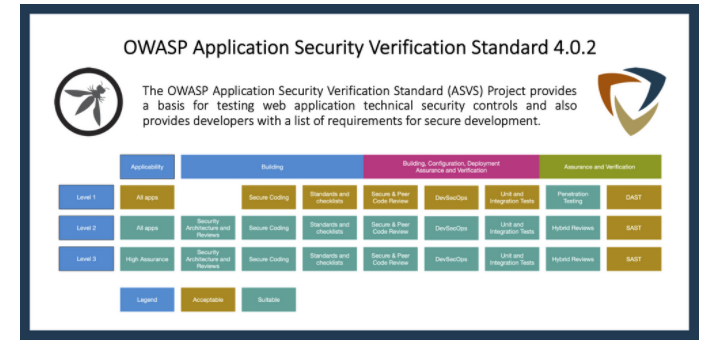

Dự án Bảo mật Ứng dụng Web Mở (OWASP) là một công cụ phân tích mã nguồn (Công cụ kiểm tra bảo mật ứng dụng tĩnh (SAST)), được thiết kế để phân tích mã nguồn hoặc các phiên bản đã biên dịch của mã để giúp tìm ra các lỗi bảo mật.

Nó có một số công cụ để phát hiện các vấn đề trong giai đoạn phát triển phần mềm, nó cũng cung cấp phản hồi ngay lập tức cho nhà phát triển về các vấn đề mà họ có thể đưa vào mã trong quá trình phát triển mã.

Bạn có thể kiểm tra các công cụ trong bảng trên trang web của họ.

Tất cả các tài liệu OWASP đều có sẵn theo giấy phép FLOSS đã được phê duyệt.

Apache Yetus là một tập hợp các thư viện và công cụ cho phép quá trình đóng góp và phát hành cho các dự án phần mềm.

Nó có danh sách các thành phần như nguồn trang web, cam kết trước, chú thích đối tượng, tài liệu trình bao, bản phát hành Doc Maker, plugin yetus-maven, v.v.

Apache Yetus được phát hành theo giấy phép Apache-2.0.

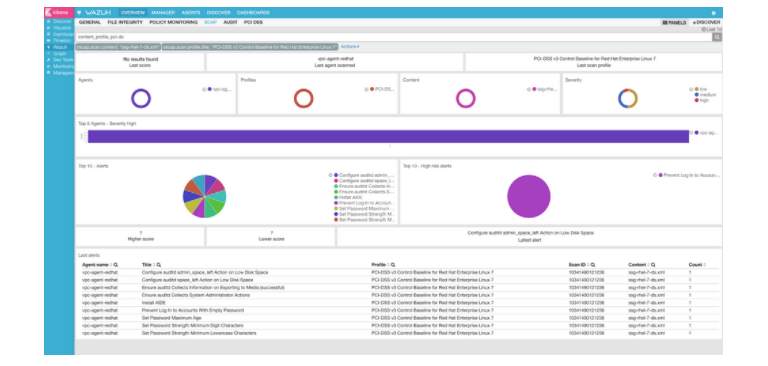

OpenSCAP cung cấp nhiều công cụ để hỗ trợ quản trị viên và kiểm toán viên đánh giá, đo lường và thực thi các đường cơ sở bảo mật.

Nó duy trì tính linh hoạt và khả năng tương tác cao, giảm chi phí thực hiện kiểm toán bảo mật. Nó nhằm mục đích thực hiện việc quét cấu hình và lỗ hổng của một hệ thống cục bộ.

Hơn nữa, nó được sử dụng miễn phí trên mọi nền tảng, mã nguồn của tất cả các công cụ OpenSCAP là công khai, nó cung cấp các công cụ và chính sách có thể tùy chỉnh để triển khai nhanh chóng, tiết kiệm chi phí và linh hoạt, nó đại diện cho cả thư viện và công cụ dòng lệnh .

OpenSCAP có sẵn trên nhiều bản phân phối Linux khác nhau, bao gồm Red Hat Enterprise Linux, Fedora và Ubuntu. OpenSCAP hiện đang hoạt động trên Microsoft Windows kể từ phiên bản 1.3.0.

Dự án được phát hành theo giấy phép LGPL-2.1.

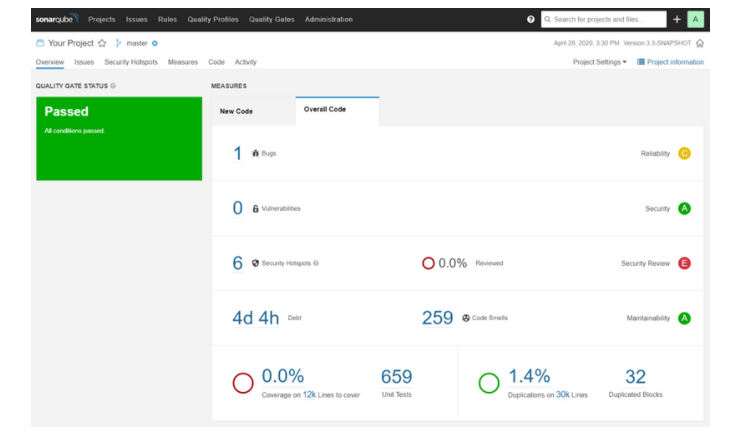

SonarQube là một mã nguồn mở dành cho các nhà phát triển để viết mã sạch hơn và an toàn hơn.

Với nó, bạn có thể nâng cao quy trình làm việc của mình với chất lượng mã liên tục và bảo mật mã, bắt các lỗi phức tạp để ngăn hành vi không xác định ảnh hưởng đến người dùng cuối và sửa các lỗ hổng làm ảnh hưởng đến ứng dụng của bạn. Nó cũng sẽ đảm bảo rằng codebase của bạn sạch và có thể bảo trì, để tăng tốc độ của nhà phát triển.

SonarQube viết bằng java và được cấp phép theo giấy phép LGPL-3.0.

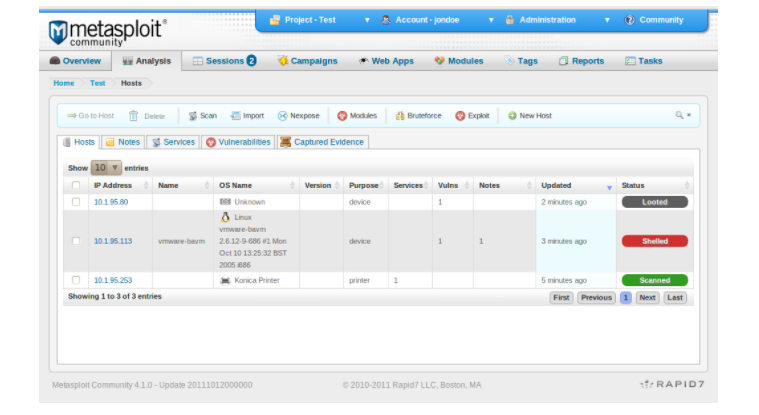

Metasploit là một frameworks thử nghiệm thâm nhập dành cho các nhóm bảo mật tấn công. Nó được phát hành theo giấy phép kiểu BSD.

Nó là một công cụ xác thực lỗ hổng giúp bạn chia quy trình kiểm tra thâm nhập thành các phần có thể quản lý được.

Hơn nữa, Metasploit chứa giao diện dòng lệnh, nhập của bên thứ ba, khai thác thủ công, hành động và ép buộc thủ công.

Phiên bản miễn phí của Metasploit bao gồm Zenmap, một trình quét bảo mật và một trình biên dịch cho Ruby.

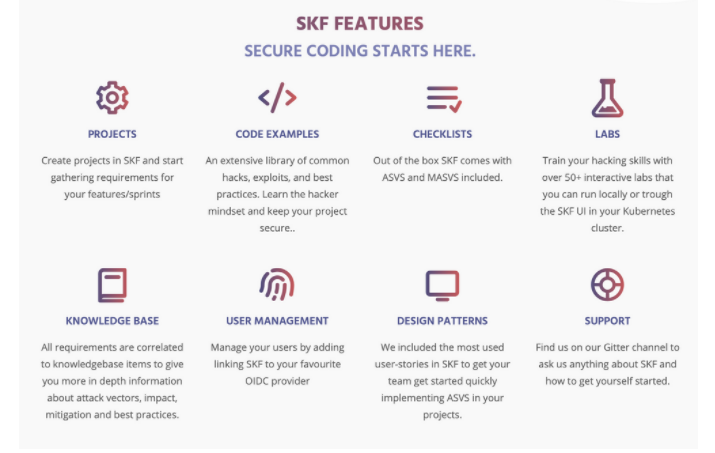

SKF là một khung kiến thức bảo mật mã nguồn mở sẽ đào tạo bạn và nhóm của bạn cách viết mã bảo mật theo thiết kế. Nó dựa trên ứng dụng web Python-Flask sử dụng Tiêu chuẩn xác minh bảo mật ứng dụng OWASP.

Nó giúp bạn viết mã an toàn với nhóm của mình. Với nó, bạn có thể tạo các dự án và bắt đầu thu thập các yêu cầu cho các tính năng / nước rút của mình, nó có nhiều ví dụ về mã, đi kèm với ASVS và MASVS, bạn có thể đào tạo về kỹ năng hack của mình với hơn 50 phòng thí nghiệm tương tác, đó là quản lý người dùng.

SKF là một dự án Python Flask / Angular và được cấp phép theo giấy phép GNU 3.0.

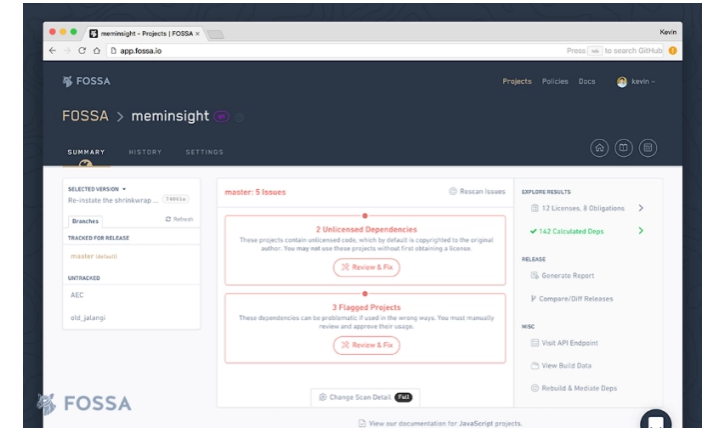

Một cách quản lý phụ thuộc nguồn mở tốt, dễ dàng và linh hoạt khác cho các nhóm doanh nghiệp. Với sự tuân thủ tự động, bảo mật và chất lượng.

FOSSA muốn giúp các nhà phát triển quản lý địa hình khó khăn của việc quản lý giấy phép nguồn mở.

Nó có tính năng nhận dạng phổ quát, quản trị có thể mở rộng, báo cáo cấp doanh nghiệp, bảo vệ tự động, theo thời gian thực khỏi các lỗ hổng bảo mật.

Nó cũng hỗ trợ quét giấy phép và lỗ hổng bảo mật cho các tảng đá nguyên khối lớn. Ngôn ngữ-bất khả tri; tích hợp với hơn 20 hệ thống xây dựng.

FOSA được xây dựng bằng ngôn ngữ Go và được cấp phép theo giấy phép MPL-2.0.